服务热线

13352909249

服务热线

13352909249

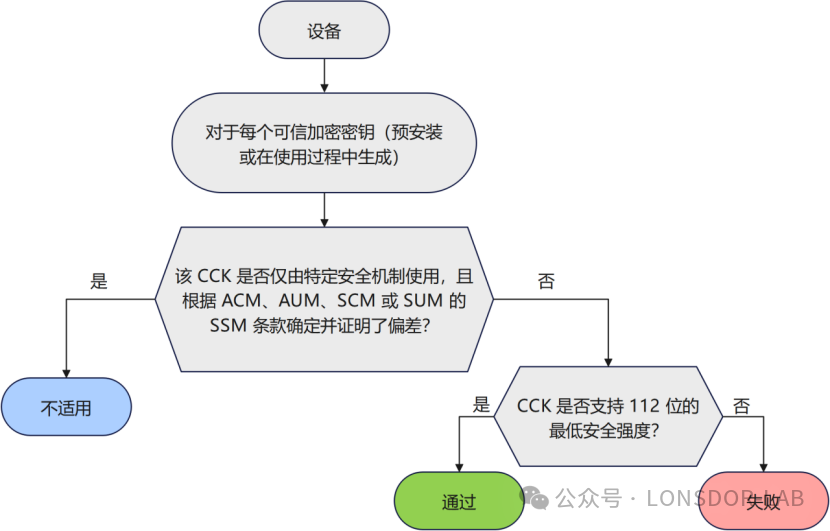

一、CCK - 1:适当的CCKs

CCK - 1规定,设备预安装或在使用过程中生成的可信加密密钥,除特定情况外,应支持至少 112 位的安全强度。这一要求的目的在于确保密钥具备足够的安全性,能够有效抵御各类攻击,保护受其保护的安全资产和网络资产。安全强度主要取决于随机数生成器(RNG)的熵、密钥的有效长度以及所使用的加密算法。例如,长期使用的 CCK 需要具备更强的抗攻击能力,以应对长时间可能面临的风险;而短期使用的会话密钥,虽然使用时间短,但也需通过完善的加密机制确保其安全性。

当CCK 仅用于特定安全机制,且在 ACM、AUM、SCM、SUM 或 SSM 等相关条款下有明确偏差和合理理由时,可不受 112 位安全强度的限制。在实际应用中,某些基于人类生成密码派生的 CCK,可能因实际情况无法达到 112 位的安全强度,但只要其能为特定使用场景提供足够的安全性,且经过合理评估和论证,便可视为满足要求。

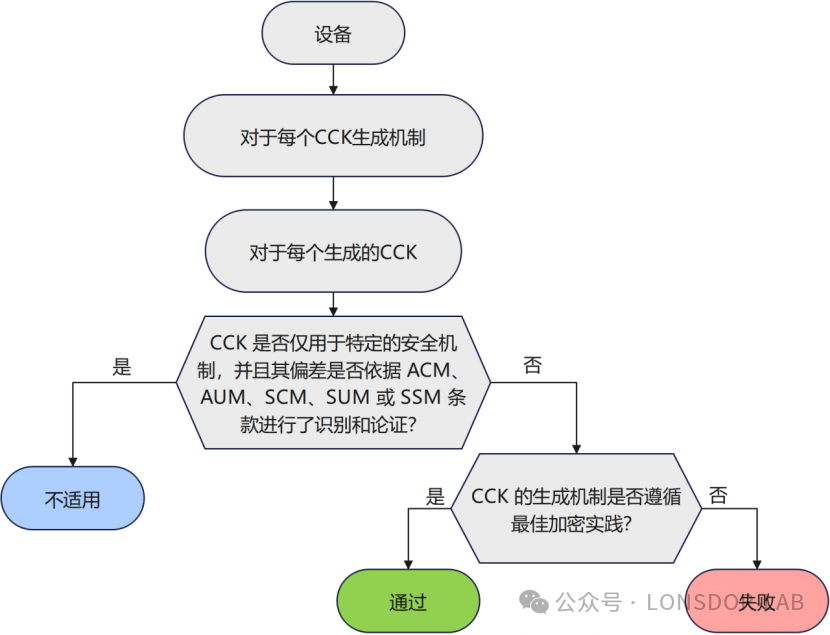

二、CCK - 2:CCK 生成机制

CCK - 2 要求可信加密密钥的生成应遵循最佳实践密码学原则,以确保生成的密钥具备足够的安全性。密钥的安全性很大程度上取决于随机数源、随机数生成器以及密钥生成/派生算法。若这些环节存在问题,可能导致密钥容易被猜测、暴力破解或通过可获取的信息重构。

与CCK - 1 类似,当为特定安全机制生成 CCK,且在相关条款下有明确偏差和合理理由时,可偏离最佳实践密码学原则,

但这种情况需要谨慎评估,以确保设备的整体安全性不受影响。

评估CCK - 2 时,需详细说明每个密钥生成机制的具体细节,包括所生成的 CCK 是否遵循最佳实践、随机数源和随机数生成器的相关信息、密钥派生机制以及是否符合相关安全标准或认证方案等。对于存在偏差的情况,同样要明确参考依据。通过决策树对每个生成机制进行评估,检查生成机制是否符合要求,从而保证密钥生成的安全性和可靠性。

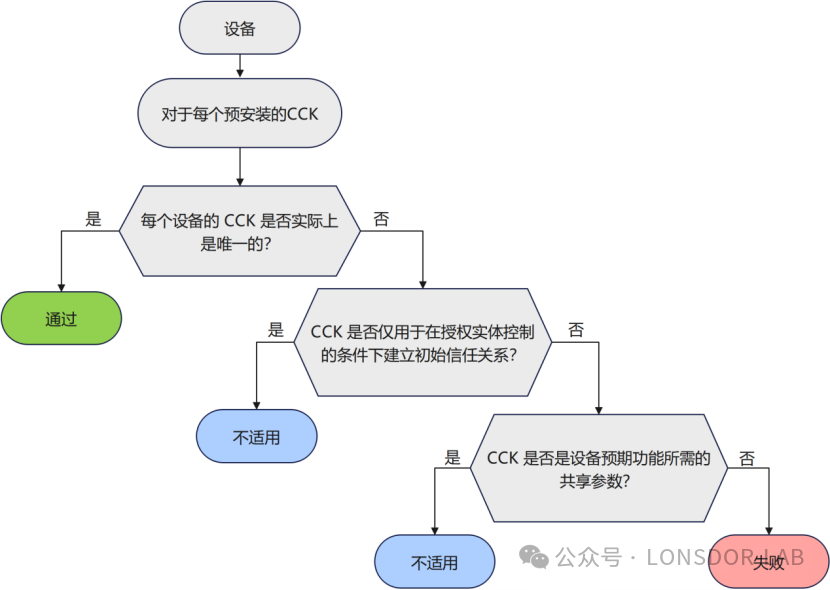

三、CCK - 3:防止预安装 CCK 的静态默认值

CCK - 3 规定,预安装的保密加密密钥应在每台设备上具备实际唯一性,以增强设备的安全性,降低被攻击的风险。这意味着密钥不能被轻易复制或推导,避免因多个设备使用相同密钥而导致的安全隐患。

当CCK 仅用于在授权实体控制的条件下建立初始信任关系,或者作为设备预期功能所需的共享参数时,可以不满足唯一性要求。在一些特定的设备交互场景中,共享参数形式的 CCK 能够满足设备的功能需求,且在严格的安全控制下,不会对设备安全造成威胁。

在评估CCK - 3 时,对于每一个预安装的 CCK,都要明确其是否满足唯一性要求。对于不要求唯一性的情况,需详细描述相关的信任关系、控制条件或设备功能需求。通过决策树评估每个 CCK,检查其是否符合标准,确保设备在密钥使用方面的安全性。同时,在功能评估中,会对比不同设备上的 CCK,判断其是否具备唯一性,进一步保障设备的安全性能。

CCK 机密加密密钥机制在 EN18031 标准中通过 CCK - 1、CCK - 2 和 CCK - 3 这三个关键部分,从密钥的强度、生成机制以及预安装密钥的管理等方面,构建了一套完整的安全体系。这一机制与 SCM 安全通信机制等相互配合,共同为无线电设备的安全运行提供了坚实保障,确保设备在复杂的网络环境中能够有效保护安全资产和网络资产,抵御各种潜在的安全威胁。